Le séquestre de recouvrement à quorum ou comment gérer simplement la cryptographie pour sécuriser vos données ?

Si vous connaissez Lybero.net vous avez sûrement entendu parler de notre séquestre numérique à quorum intégré à notre drive chiffré CryptnDrive pour assurer les recouvrements. Cette technologie de quorum utilisée dans nos solutions est une technologie brevetée par l’INRIA et le CNRS et permet d’administrer CryptnDrive de manière simple et sûre grâce à une gestion originale des clés cryptographiques de contenus en garantissant ainsi la sécurité des données et leur confidentialité

Qu’est-ce qu’un séquestre numérique à quorum ?

Un séquestre numérique à quorum est un service dans lequel tout un chacun peut séquestrer une information. L’information n’est alors plus accessible. Pour qu’elle redevienne accessible, un membre de l’équipe d’administration du séquestre numérique, que nous appelons les administrateurs de secrets, doit partager avec le tiers qui veut accéder à l’information (recouvrer).

Ensuite, il faut que cet accès soit confirmé par un nombre donné (le quorum) de membres du groupe des administrateurs de secrets.

Chez Lybero.net, nous exploitons le séquestre numérique à quorum pour offrir un service de recouvrement des informations dans un service web de partage chiffré d’informations.

Qu’est-ce que le recouvrement ?

Pas de panique, ici nous ne parlerons pas de recouvrement de créances.Mais nous parlerons de recouvrement dans le sens de retrouver quelque chose que l’on a perdu. Cela s’illustre par le fait de retrouver l’accès à des coffres et donc des fichiers auxquels on n’a plus accès.

Le groupe d’administrateurs de secrets a en quelque sorte une fonction de vérification et contrôle d’accès. Dans CryptnDrive, ce groupe permet à une personne de recouvrer l’accès à des fichiers chiffrés dans le drive. Le groupe peut de lui-même être à l’origine de l’autorisation d’accès ou cela peut être une personne qui en fait la demande.

Mais comment le groupe à quorum donne l’accès à un tiers ?

Tout simplement en faisant appel à cette notion de quorum. Au niveau juridique un quorum est un nombre minimal de personnes qui doit être présent lors d’une assemblée afin de pouvoir valider une prise de décision. Ce nombre minimum de personne est définit en amont. Dans notre cas, il s’agit d’un nombre minimum de personne qui doivent donner leur accord pour pouvoir libérer l’accès à un coffre. Nous appelons donc plutôt le groupe d’administrateurs de secrets, groupe à quorum.

Prenons un exemple : La société Corpa a mis en place un groupe à quorum afin de pouvoir gérer les problématiques d’accès aux coffres.

Dans ce groupe, nous trouvons Alice, Bob Charly. A la création de ce groupe à quorum, il a été défini que le quorum serait de 2 personnes. Il faut donc que deux membres du groupe, au minimum, donnent leur accord pour accepter les demandes d’accès qui leurs sont faites.

Paul a perdu son mot de passe et ne peut plus accéder à ses fichiers chiffrés. Elle demande à Bob s’il peut lui redonner ses accès à ses coffres. Bob connait Paul et sait qu’il est bien le propriétaire des coffres. Il valide sa demande.

Puis Paul demande à Alice d’accepter sa demande. Alice connait aussi Paul et peut confirmer son identité. Elle valide aussi sa demande.

2 personnes sur 3 ont accepté la demande de Paul. Le quorum est atteint. Paul peut accéder à ses données.

Retrouvez une courte vidéo explicative sur notre séquestre numérique à quorum ici

Mais concrètement comment fonctionne la technologie de recouvrement par quorum chez Lybero.net?

Notre technologie de quorum de recouvrement est unique dans le sens où il permet aux organisations, petites et grandes, de mettre en place et gérer la cryptographie pour chiffrer les données facilement ! Tout simplement parce que l’organisation n’a pas à gérer les clés, tout est géré par notre solution CryptnDrive : d’un point de vue chiffrement et d’un point de vue cryptographique.

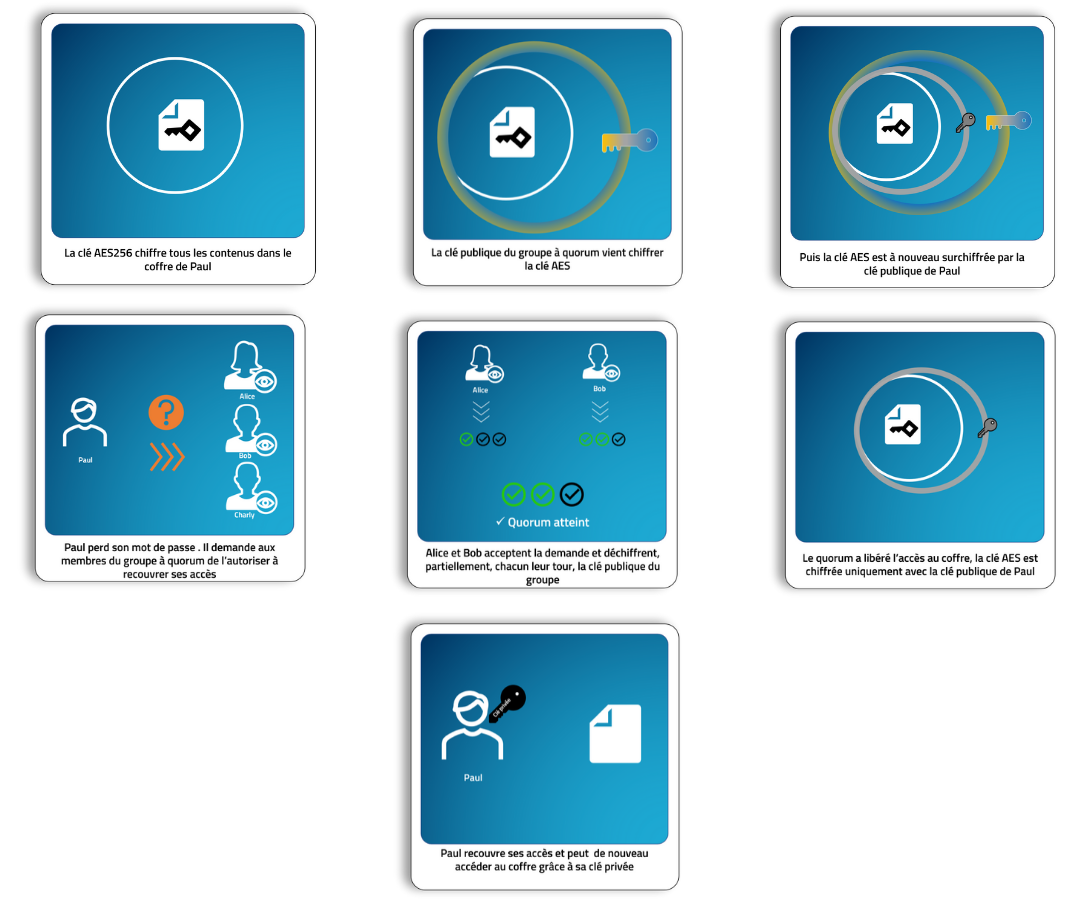

Quand vous créez un coffre dans le drive:

- Une clé AES256 est générée: tout contenu du coffre sera automatiquement chiffré dans votre navigateur avec cette la clé.

- Puis cette clé AES256 est chiffrée en utilisant votre clé publique

- Cette clé AES256 est chiffrée à nouveau avec la clé publique du groupe d’administrateurs de secrets.

NB : L’ordre de chiffrement ou de déchiffrement n’a pas d’importance

Voici ce qui se passe à l’intérieur du groupe à quorum :

Le groupe à quorum a une seule clé publique qui lui est propre. Cette clé identifie le groupe en tant qu’entité. À la création du groupe à quorum, chaque membre du groupe à quorum a reçu une clé privée spécifique.

Pour procéder au déchiffrement, il faut faire appel au quorum. Il faut donc que les membres du quorum déchiffrent chacun, avec leur clé privée spécifique, partiellement la clé publique qui chiffre l’information. Une fois que le quorum est atteint le déchiffrement par le groupe à quorum est effectif, l’information est libérée ! Tout cela est possible grâce à la cryptographie.

Mettons maintenant que vous perdiez vos accès, il vous faut donc pouvoir accéder à vos contenus.

- Vous allez donc demander au groupe à quorum de recouvrement de retrouver vos accès. Au moment où vous faites votre demande, votre nouvelle clé publique vient surchiffrer la clé AES256 chiffrée avec la clé publique du groupe à quorum. On a donc 2 chiffrements fait successivement.

- Les membres du groupe à quorum déchiffrent successivement la clé publique du groupe.

- Le quorum de déchiffrement est atteint

- Résultat : la clé AES 256 chiffrée par votre clé publique

Vous n’avez plus qu’à déchiffrer votre clé publique avec votre clé privée pour obtenir la clé AES256 protégeant le coffre.

Bien sûr vous n’avez pas à retenir des mots de passe pour effectuer ces procédures de déchiffrement. Quand vous réinitialisé le mot de passe, tout comme à l’inscription, les clés publique et privée sont automatiquement générées. De ce fait, lorsque vous vous connectez comme sur n’importe quelle application, la procédure cryptographique se met en place toute seule.

Les caractéristiques clés sont les suivantes :

- Le groupe à quorum autorise l’accès au contenu sans jamais avoir accès au contenu,

- Une personne du groupe à quorum ne pourra jamais accéder seule à l’information,

- Un seul refus dans le groupe à quorum annule toutes les autres autorisations d’accès,

- Sans les « autorisations » (en fait des déchiffrements) des membres du groupe à quorum, il est impossible pour l’utilisateur d’accéder à l’information lors des recouvrements,

- Toutes ses opérations sont « opaques » pour les administrateurs informatiques du système. Ils peuvent savoir qu’il se passe quelque chose, ou que l’opération est en cours. Mais en aucun cas, ils ne peuvent accéder à l’information à quelque endroit ou quelque moment que ce soit.

Prenons notre exemple précédent : avec notre groupe de recouvrement à quorum : Alice, Bob Charly. Paul a perdu son mot de passe.

- Il a besoin d’accéder à des fichiers sur le drive. Il s’agit de données RH sur les salariés donc des données confidentielles qui ne doivent pas être accessibles.

- Il réalise la procédure de réinitialisation de mot de passe et fait une demande de recouvrement d’accès au groupe de recouvrement à quorum.

- Lorsqu’il fait sa demande, sa nouvelle clé publique est utilisée pour surchiffrer la clé de contenu AES256 chiffrée par la clé publique du groupe à quorum.

- Les membres du quorum reçoivent une notification leur indiquant que Paul souhaite recouvrer ses accès à ses coffres.

- Chaque membre du groupe à quorum reçoit cette notification. Ici le quorum est de 2, il faut donc que deux membres du groupe à quorum valide la notification reçue. De cette manière, chacun des membres déchiffre partiellement.

- Une fois les deux validations actées, la clé de contenu AES256 chiffrée avec la clé publique de Paul est obtenue.

- Paul peut avec sa nouvelle clé privée déchiffrer la clé de contenu chiffrée avec sa nouvelle clé publique et accéder au coffre avec ses dossiers.

Voilà donc pour ce qui se passe derrière la caméra. Face caméra, cela est beaucoup plus simple.

Paul a juste eu à faire une demande au groupe à quorum et rentrer son mot de passe. Les membres du groupe à quorum ont juste eu à valider l’identité de Paul pour valider son accès. D’un point de vue cryptographique, les opérations sont complexes, mais pour les utilisateurs elles se présentent très simplement. Se logger, cliquer sur un bouton d’acceptation, …

Il y a une séparation cryptographique stricte entre

- La demande d’accès que Paul fait au groupe

- L’autorisation, quand l’autorisation est donnée par le groupe

- L’accès quand Paul a effectivement accès aux données

Le contenu étant surchiffré avec la clé publique de Paul, les membres du quorum n’ont jamais eu accès aux fichiers confidentiels. L’intégrité, la confidentialité et la sécurité des données sont donc garanties.

Et dans quel cas l’utiliser ?

Il existe aujourd’hui plusieurs cas (non exhaustif) nécessitant la mise en place d’un quorum de recouvrement.

- Le plus commun des cas d’utilisation est bien sûr la gestion des pertes de mot de passe et des recouvrements d’accès aux dossiers chiffrés. Il permet d’augmenter la sécurité des accès aux données et garantir leur confidentialité grâce à l’isolation cryptographique.

- Lorsqu’ une personne quitte l’entreprise un peu précipitamment ou que celle-ci est absente et non joignable. Par le biais du recouvrement par quorum, il est possible de récupérer l’accès aux fichiers sans compromettre l’intégrité des données. Cela peut être le cas par exemple lorsqu’une personne quitte l’entreprise en mauvais termes, lors d’un décès d’un salarié ou d’une hospitalisation …

Le quorum peut jouer un rôle de contrôle d’accès afin de protéger les secrets de votre organisation et empêcher la fuite vers la concurrence. En effet il n’est pas rare que des employés quittent une entreprise pour la concurrence. Un quorum de recouvrement pourra aider l’entreprise à protéger ses données dans ces cas de figures.

- La technologie de quorum permet aussi de répondre à des contraintes spécifiques en termes d’accès aux données. Comme cela peut être le cas dans le secteur de la propriété intellectuelle où le conseil national de la propriété industrielle impose qu’un confrère puisse accéder aux données d’un indépendant justement dans le cas où ce dernier ne serait plus dans la capacité d’accéder à ses données.

- L’utilisation de la technologie de quorum de recouvrement permet à toute organisation de respecter la réglementation en matière de protection des données. En effet, elle garantit leur confidentialité et leur intégrité.

Quels en sont les avantages pour un organisation ?

- Tout comme l’utilisation de notre solution CryptnDrive starter, elle facilite la mise en place du chiffrement par la cryptographie web et de la protection de vos données au sein de votre organisation.

- Elle simplifie aussi la gestion des clés de chiffrement qui est souvent difficile à mettre en place dans les entreprises. Les clés de chiffrement sont générées et gérées par l’application.

- La séparation cryptographique entre la demande d’accès, l’autorisation et l’accès au coffre permet de garantir la confidentialité et la sécurité des données.

- La possibilité de pouvoir contrôler l’accès aux données, sans avoir accès à celles-ci, est une fonctionnalité fortement différenciante vis-à-vis de la concurrence et elle garantit la confidentialité des données.

- Le risque SPOF, qu’il soit humain ou matériel, est fortement diminué. Les clés d’accès aux données ne sont pas entre les mains d’une seule personne, cible privilégiée d’une attaque potentielle. Mais entre les mains de plusieurs personnes. La sécurité est basée sur le nombre de personnes du quorum et non plus sur une seule personne ou le matériel ; rendant ainsi les attaques plus compliquées.

Vous l’aurez compris, la technologie de recouvrement par quorum vous permettra de gérer facilement la sécurité de vos données et d’en contrôler l’accès de manière hautement sécurisée mais aussi facilement.